Wechseln Sie hier zu anderen Tutorials:

Digitales Tutorial Informationssicherheit

Hier finden Sie Begleitmaterial und Erklärvideos rund um die Benutzung Ihres ISMS.

Kurzeinführung: So richten Sie Ihr Unternehmen ein

Hinterlegen Sie die Stammdaten Ihres ersten Unternehmens und laden Sie weitere Benutzer zur Mitarbeit ein.

Tipp: Ab Minute 1:44 erfahren Sie mehr über die Rollen und Rechte, die Sie den Benutzern zuteilen können.

Beginnen Sie mit der Identifizierung kritischer Geschäftsprozesse

Mit dem Feature „Prozesse“ erfassen Sie Geschäftsprozesse und darin vorkommenden Assets, wie Software, Netzwerke, Daten. Es ist die Basis für Schutzbedarfsanalysen.

Erstellen Sie eine Schutzbedarfsanalyse für Ihre Assets

Assets sind alle wertvollen Bestandteile Ihrer Informationsverarbeitung, die geschützt werden müssen.

Dazu zählen z. B.: Hardware (Server, Laptops, Router), Software & Anwendungen (z. B. ERP-, CRM- oder E-Mail-Systeme), Datenbestände (z. B. Kundendatenbank, Buchhaltungsdaten) u. v. m.

Jedes dieser Elemente kann Ziel eines Angriffs, Quelle eines Fehlers oder von gesetzlicher Relevanz sein – darum ist die strukturierte Asset-Erfassung ein zentraler Baustein eines ISMS.

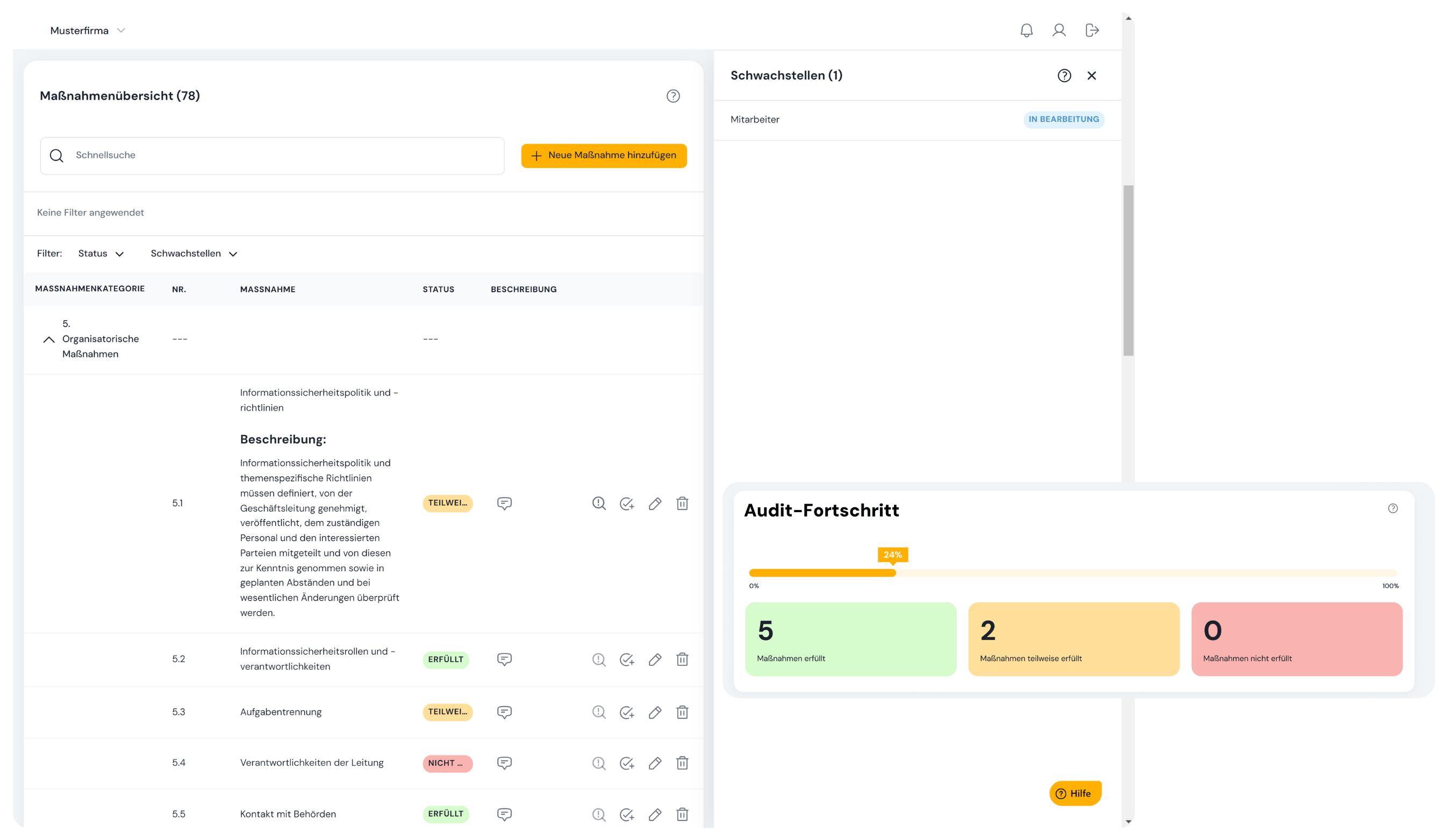

Führen Sie Audits mit Vorlagen durch

In den Audit-Vorlagen stehen Ihnen offizielle Frameworks wie die lizenzierte ISO 27001 zur Verfügung oder praxisbezogene Prüflisten. Selbstverständlich können Sie auch Ihre eigenen Audits erstellen.

Schwachstellen überwachen und priorisieren

Sie können Schwachstellen in Ihren Audits oder Risikoanalysen identifizieren oder separat anlegen. Die Übersicht hilft Ihnen, die Schwachstellen nach Risiko zu priorisieren und mit Aufgaben zu verknüpfen.

Risikoanalysen - das Herzstück Ihres ISMS

Erstellen Sie Risikoanalysen für Assets oder Risikoszenarien. Passen Sie die Risikoskalen, Matrix und Schwellwerte auf Ihr Unternehmen an. Etablieren Sie Schutzmaßnahmen und verknüpfen Sie diese mit Aufgaben, um die Umsetzung nachzuhalten.

Transparenzhinweis: Diese Erklärvideos nutzen eine KI-generierte Stimme. Etwaige Ähnlichkeiten mit realen Personen sind zufällig. Alle Informationen wurden von Menschen erstellt und geprüft.